Lo schieramento in ambito tecnologico, almeno in occidente è: Qualcomm vs MediaTek. Personalmente sono un fan dell’azienda taiwanese poiché credo fornisca prodotti molto molto validi e che costino meno agli OEMs. Di conseguenza, dispositivi che costano meno anche a noi consumatori. In particolar modo i processori MediaTek Dimensity sono i miei preferiti. Sono rimasto stupito però di una falla che è stata scoperta dagli esperti di Check Point Research. Un bug davvero fastidioso. Vediamo i dettagli.

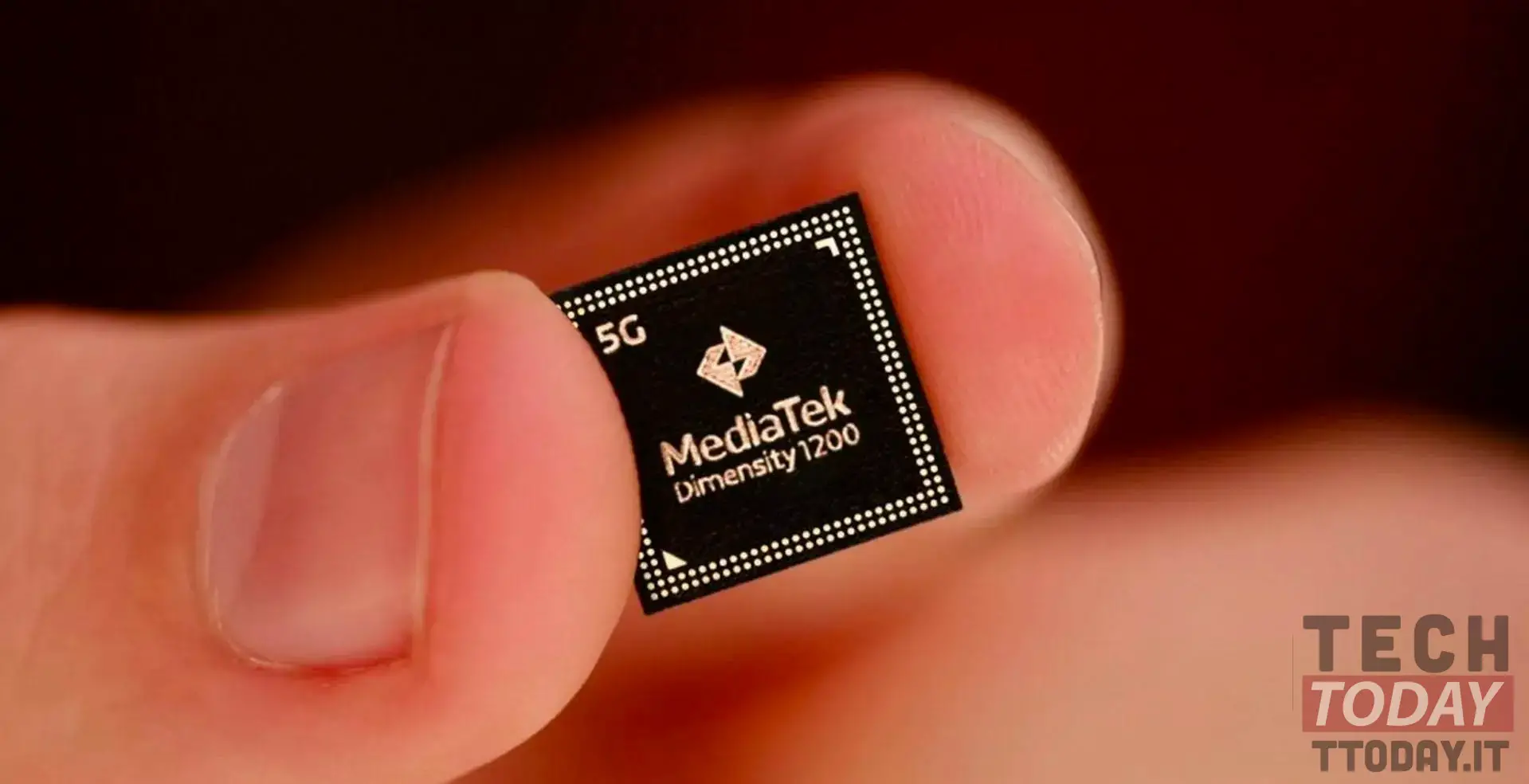

I processori MediaTek, in particolare i Dimensity, sarebbero vittime di una falla che permette a malintenzionati di spiare gli utenti

Check Point Research, o meglio la sua divisione di ricerca di sicurezza informatica, ha pubblicato oggi un rapporto che spiega dettagliatamente l’esistenza di una falla di sicurezza che ha colpito diverse piattaforme di MediaTek. Parliamo dell’azienda in cima al mondo dei processori che attualmente è responsabile della vendita di circa il 40% dei SoC negli smartphone del mondo.

Secondo gli esperti, una scappatoia nei componenti di elaborazione audio e intelligenza artificiale dei chip della famiglia “MediaTek Dimensity” potrebbe essere sfruttata dagli hacker per accedere a varie informazioni e, nei casi più estremi, persino ascoltare le conversazioni degli utenti.

Leggi anche: MediaTek o Qualcomm: ecco chi sta guidando il mercato mondiale

I processori hanno un’unità di elaborazione AI (APU) e un’elaborazione del segnale audio digitale (DSP) basata sulla microarchitettura “Tensilica Xtensa” per ridurre l’uso dei core della CPU. È possibile accedere a quest’area tramite l’inserimento di un codice codice utilizzando un’app Android e riprogrammare il sistema per spiare gli utenti.

Gli esperti hanno utilizzato la tecnica di reverse engineering per testimoniare le vulnerabilità del firmware. Hanno utilizzato un Redmi Note 9 5G, che equipaggia il MediaTek Dimensity 800U. Anche un’applicazione senza privilegi, cioè il permesso di accedere ai dati di sistema, era in grado di accedere all’interfaccia audio dell’hardware e manipolare il flusso di dati.

Si legge nel documento divulgato:

Dato che il firmware DSP ha accesso al flusso di dati audio, un messaggio IPI potrebbe essere utilizzato da un utente malintenzionato per aumentare i privilegi e teoricamente intercettare l’utente dello smartphone.

Lavoriamo diligentemente per convalidare [la vulnerabilità nell’Audio DSP] e prendere le necessarie precauzioni. Non ci sono prove che questa scappatoia sia stata sfruttata. Incoraggiamo i nostri utenti finali ad aggiornare i propri dispositivi non appena le patch diventano disponibili e a installare solo app da piattaforme affidabili come Google Play Store.

Per fortuna, MediaTek ha scoperto e risolto immediatamente la falla Lo abbiamo scoperto grazie alla pubblicazione del bollettino di sicurezza emesso nel mese di ottobre. Ergo? Non corriamo nessun rischio almeno per ora.

Via | Android Police